Настройка Static NAT на Cisco у многих вызывает сложности. Попробуем в данной статье рассказать все возможные варианты сценариев использования NAT под определенные задачи.

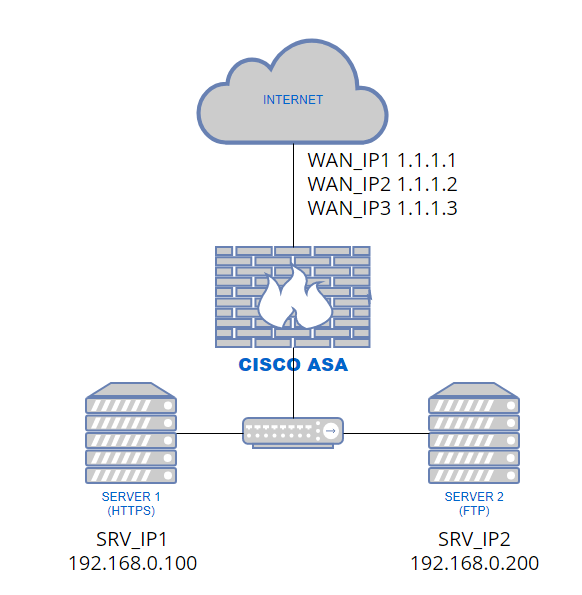

Например, мы пробрели у провайдера несколько внешних ip-адресов: 1.1.1.1, 1.1.1.2, 1.1.1.3 которыми мы можем воспользоваться для предоставления доступа из внешнего мира к нашим внутренним серверам/сервисам: HTTPS (443 port tcp) и FTP (21 port tcp).

Для наглядности приведем схему:

Настройки интерфейсов выглядят следующим образом:

interface gigabitethernet 0/1 nameif WAN_IP3 security-level 0 ip address 1.1.1.3 255.255.255.0 no shutdown interface Gigabite Ethernet0/2 nameif LAN security-level 100 ip address 192.168.0.254 255.255.255.0 no shutdown

Первый способ, настройка Static NAT на CISCO.

1.Создадим объекты, которые обозначают наши внешний ip адреса WAN-интерфейса. На каждый адрес отдельный объект.

object network WAN_IP1 host 1.1.1.1 object network WAN_IP2 host 1.1.1.2 object network WAN_IP3 host 1.1.1.3

Создадим объекты внутренних серверов

object network LAN_SRV_IP1 host 192.168.0.100 object network LAN_SRV_IP2 host 192.168.0.200

Создадим объекты для сервисов, которые мы должны видеть снаружи сети:

object service SERVICE_HTTPS service tcp source eq 443 object service SERVICE_FTP service tcp source eq 21

Запишем правила трансляции для каждого порта:

nat (LAN,WAN_IP3) source static LAN_SRV_IP1 object network WAN_IP1 service SERVICE_HTTPS SERVICE_HTTPS nat (LAN,WAN_IP3) source static LAN_SRV_IP2 object network WAN_IP2 service SERVICE_FTP SERVICE_FTP

Если у вас только один внешний ip-адрес, который является адресом интерфейса, то вместо название объекта внешнего адреса, указываем «interface«:

nat (LAN,WAN_IP3) source static LAN_SRV_IP1 interface service SERVICE_TCP_1433 SERVICE_TCP_1433 nat (LAN,WAN_IP3) source static LAN_SRV_IP2 interface service SERVICE_FTP SERVICE_FTP

Для проверки настроек NAT используйте команду:

sh nat detail

Кроме настроек NAT, необходимо также разрешить доступ для нужных соединений. Для этого в access list, привязанному ко внешнему интерфейсу, необходимо добавить соответствующие строки. Обратите внимание, что в правилах разрешается доступ с любых адресов (any) ко внутреннему адресу сервера.

access-list ACL_OUTSIDE_IN line 1 extended permit tcp any object LAN_SRV_IP1 eq 1433 access-list ACL_OUTSIDE_IN line 2 extended permit tcp any object LAN_SRV_IP2 eq 8080

Второй способ, настройка Static NAT на CISCO.

1.Создадим объекты, которые обозначают наши внешний ip адреса WAN-интерфейса. На каждый адрес отдельный объект.

object network WAN_IP1 host 1.1.1.1 object network WAN_IP2 host 1.1.1.2 object network WAN_IP3 host 1.1.1.3

Создадим объекты внутренних серверов сразу с NAT:

object network LAN_SRV_IP1 host 192.168.0.100 object network LAN_SRV_IP1 nat (LAN,WAN_IP3) static WAN_IP1 service tcp 443 443 object network LAN_SRV_IP2 host 192.168.0.200 object network LAN_SRV_IP2 nat (LAN,WAN_IP3) static WAN_IP2 service tcp 21 21

Если у вас только один внешний ip-адрес, который является адресом интерфейса, то вместо название объекта внешнего адерса, указываем «interface»:

object network LAN_SRV_IP1 nat (LAN,WAN_IP3) static interface service tcp 443 443 object network LAN_SRV_IP2 nat (LAN,WAN_IP3) static interface service tcp 21 21

Для проверки настроек NAT используйте команду:

sh nat detail

Решение похожей задачи с пробросом портов к одному серверу по двум разным провайдерам.